Как защитить даже небольшую организацию от утечек данных и повысить киберграмотность сотрудников

Разбираемся в том, как сейчас работают мошенники, даём советы как не попасться на их удочку и помогаем организациям понять, как работать без паранойи о безопасности данных

В 2024 году только за первый квартал в даркнете и специальных сервисах продавались 19 миллионов паролей российских пользователей. Это в шесть раз больше, чем было годом ранее. Помимо увеличения утечки данных, несколько изменились и способы её «выуживания» из доверчивых пользователей.

Неизменными, пожалуй, остаются только направления мошеннических атак: ритейл, банковский сектор, система здравоохранения, микрофинансовые организации, страховые компании.

И нужно понимать, что эта проблема актуальна для организаций любой формы и масштаба. Злоумышленникам по большому счёту всё равно, кого обманывать.

Конечно, помимо прямого обмана, утечка данных может произойти и по случайной ошибке сотрудника. С этим нужно бороться профилактическим методами и повышением общей безопасности. Информация про это есть в отдельном разделе этой статьи. Также, не стоит забывать и про коммерческий шпионаж со стороны конкурентов, однако это тема иного разговора. Сейчас же мы подробнее сосредоточимся на мошеннических угрозах со стороны, которые могут нанести репутационный и финансовый ущерб компании.

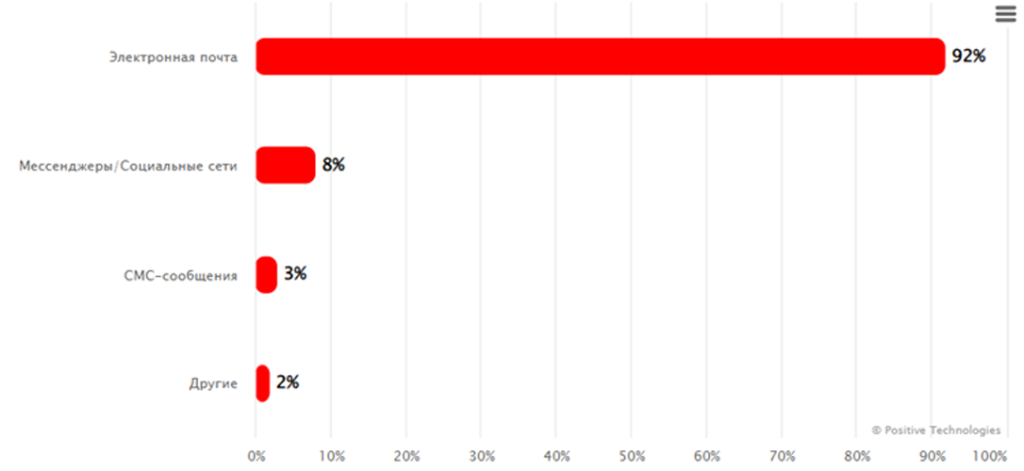

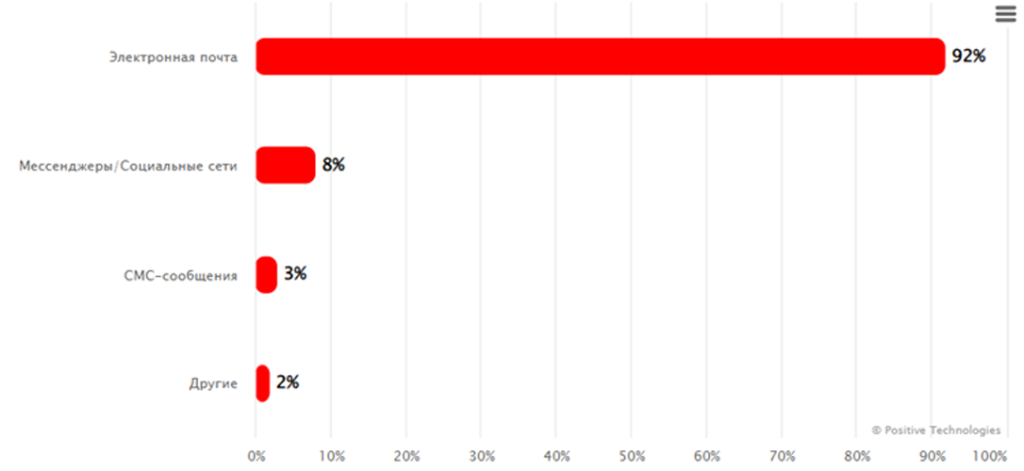

В первую очередь, это старый добрый фишинг, когда вам на почту или в мессенджеры приходит очередное «письмо счастья» с заражёнными файлами или подозрительными ссылками для перехода. Кликнув на них, вы рискуете передать личные данные мошенникам, потерять деньги или заразить своё устройство вредоносной программой.

Несмотря на кажущуюся простоту, не стоит думать об этой проблеме в духе: “господи, неужели кто-то ещё ведётся на это?”. Увы, да. Если верить статистике, то 43% всех успешных атак на организации были проведены через фишинг с использованием социальной инженерии, когда аферисты манипулируют человеком, для того, чтобы он выполнил определённые действия.

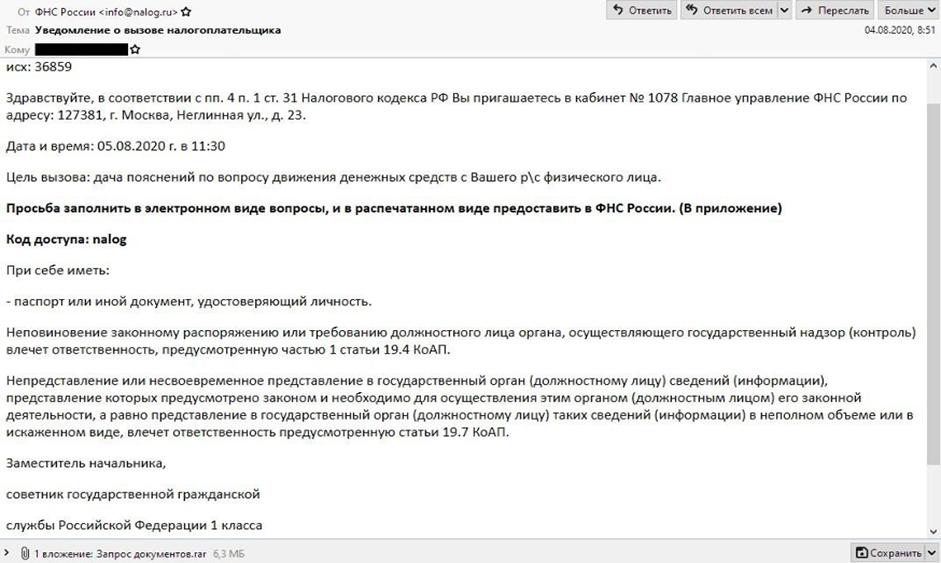

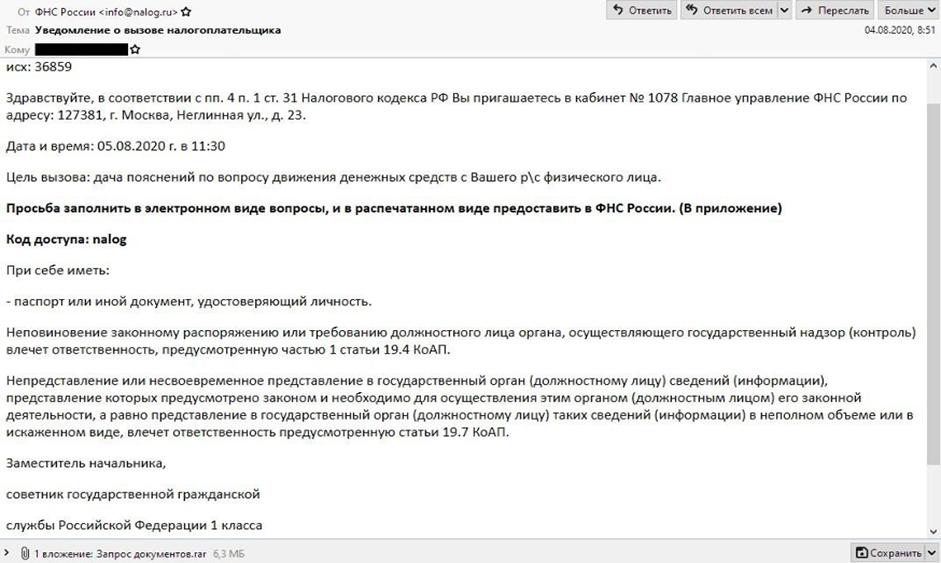

Здесь стоит отметить, что злоумышленники для фишинговой рассылки, успешно прикрываются под официальные источники различных госучреждений, например налоговой службы или полиции. Отличительной чертой является и их гибкость к актуальным событиям в общественной жизни. Например, после объявления частичной мобилизации в 2022 году, специалисты по кибербезопасности зафиксировали рост фишинговых рассылок якобы от военкоматов.

Не стоит забывать о том, что фишинговые атаки активизируются под конец различных отчётных периодов, например, при закрытии финансового года или сдачи отчётности в госорганы.

Телефонные прозвоны якобы «от органов» и «служб безопасности банка» по-прежнему имеют успех у злоумышленников. Наверняка вы слышали новости о «зомбированных» по телефону бабушках, которые берут кредиты и потом отдают их мошенникам. Не стоит наивно полагать что с вами такого не произойдёт. Вероятно, вы случайно «клюнете» на другую схему, которая для вас покажется более доверительной.

Так, например, мошенники постоянно прокачивают навыки социальной инженерии, а с недавних пор стали использовать и нейросети, успешно выдавая себя за наших знакомых или начальство в мессенджерах.

Всё новое это хорошо забытое старое, или же хорошо видоизменённое. В последнее время основной упор аферисты делают на мессенджеры, в частности на Telegram и WhatsApp (принадлежит Meta — организации, деятельность которой признана экстремистской и запрещена на территории РФ). Для них это настоящий рай с точки зрения социальной инженерии.

Для телеграма мошенники стали использовать нейросети, с помощью которых они создают видеокружочки и голосовые сообщения. Таким образом они легче входят в доверие жертвы, и им становится проще выманить деньги. И дело не ограничивается родными и близкими. Аферисты могут создать и так называемый, дипфейк, подделку лица и голоса на базе искусственного интеллекта, например, вашего руководителя отдела или генерального директора. Поверив такому «начальнику», сотрудник может выдать ему конфиденциальные данные, которые могут в дальнейшем угрожать всей организации.

Мошенники в мессенджерах не гнушаются представляться и банками, угрожая заблокировать мобильное приложение или счёт. В первом случае вас попросят обновить программу на устройстве и дадут фишинговую ссылку, а во втором попросят подтвердить личность после «подозрительной транзакции». В ряде моментов вас могут попросить включить демонстрацию экрана для «помощи» в действиях. Во всех случаях произойдёт одно и тоже — вы передадите свои данные мошенникам.

Особенность данных схем на сегодняшний день заключается в их многоступенчатости. Например, мошенники могут попросить продлить тариф на услуги мобильной связи, после чего заявить прямым текстом, что обманули вас. После этого вам сразу же позвонят «люди из органов», которые по горячим следам попытаются найти преступников, ведь они у них «на хвосте». Бесконечное количество подключений самых разных сотрудников и служб за ограниченное время, направлены на то, чтобы окончательно сбить жертву и завладеть её данными и финансами, которые она переведёт на «безопасный счёт».

В первую очередь, проверьте настройки конфиденциальности своих мессенджеров и периодически проверяйте активные сеансы. Если вы видите неизвестные вам устройства, с которых был совершён вход в ваш аккаунт, немедленно отключите их.

Специалисты по информационной безопасности рекомендуют оставить персональную информацию и номер только для контактов и подключить двухфакторную авторизацию.

Сделать это можно следующим образом в Telegram:

В WhatsApp-е, нужно:

Будьте бдительны!

Если вам пришло сообщение от коллеги (с которым вы особо и не общаетесь) или близкого человека с непривычного аккаунта, то это повод задуматься что не всё в порядке.

Вот несколько красных флагов о том, что это скорей всего мошенники:

Конечно, могут быть разные форс-мажорные ситуации, но они требуют проверки. Поэтому алгоритм вашего поведения при получении потенциально фишингового сообщения должен быть следующим:

• Вы не вступаете в переписку

• Вам необходимо убедиться, что сообщение пришло действительно от коллеги или близкого человека (позвоните ему или свяжитесь альтернативным способом). Если же он не подтверждает информацию, то расскажите ему о фишинговой рассылке от его имени.

• Если это касается работы, то нужно незамедлительно обратиться к специалисту по информационной безопасности.

• Обязательно попросите жертву сообщить в поддержку мессенджера о создании фейкового аккаунта и просьбу заблокировать его. В Telegram для этого есть специальный бот @notoscam.

• Предупредите других людей из вашего окружения о возможных мошеннических действиях.

Это поможет остановить аферистов и убережёт от их воздействия, но лишь конкретных людей. Теперь давайте рассмотрим как сделать это в рамках одной организации.

Давайте признаемся, в большинстве случаев организации не проводят отдельное обучение сотрудников по кибербезопасности и не планируют мероприятий по её обеспечению на постоянной основе. Чаще всего это происходит уже после того, как произошёл какой-то инцидент, например: утечка данных, стороннее шифрование данных с требованием выплатить деньги и получить пароль, попытка взлома.

Обычно всё ограничивается формальной подписью в журнале раз в год (в лучшем случае!), что «с положением о защите информации ознакомлен». То что этот документ скорей всего давно устарел, мы тактично промолчим.

В данной ситуации напрасно ожидать от персонала бдительности. Сотрудники просто могут не подозревать о возможных угрозах и охотно раскрывать конфиденциальную информацию, не задумаюсь о том, как эту информацию впоследствии могут использовать.

Вполне возможно, что работник организации и не имеет достаточной мотивации к тому, чтобы не допустить утечку данных. При этом, напротив, у него могут быть определённые причины если не организовать взлом самостоятельно, то, по крайней мере, не мешать ему произойти со стороны. Причинами могут быть и финансовая выгода, и желание «насолить» работодателю.

Поэтому чрезвычайно важно сделать кибербезопасность частью повседневной жизни и рабочих процессов ваших сотрудников. Но не стоит относиться к этому формально. При этом перегибы по данному вопросу также неуместны.

Вот несколько рекомендаций о том, как сделать так, чтобы люди соблюдали кибергигиену самостоятельно, а не «из под палки».

Когда сотрудники чувствуют, что их слышат и видят, что кибербезопасность является главным приоритетом для организации, они с большей вероятностью будут лояльны ей и постараются не допустить утечки данных.

Для начала проведите оценку рисков, чтобы определить потенциально уязвимые области и сотрудников, которые могут быть мишенью фишинговых атак или других киберугроз. Да и в целом, необходимо определить что является «чувствительной» информацией, и к каким негативным последствиям может привести тот или иной инцидент. Нужно чётко выделить наиболее важные активы и данные, которые подлежат защите.

Например, для бизнеса в сфере услуг «чувствительной информацией» скорей всего будут являться персональные данные клиентов, а соответственно риск их потери или кражи будет квалифицироваться как негативный инцидент. А вот утечка данных по арендной плате помещения за последний год, конечно также недопустима, но, согласитесь, имеет за собой меньше финансовых и репутационных проблем.

Защита данных должна быть оправдана и иметь приоритеты, иначе траты на неё внедрение и поддержку просто не оправдают себя.

При этом каждый руководитель должен помнить фразу Уинстона Черчилля: «За безопасность необходимо платить, а за её отсутствие расплачиваться».

Тем не менее, вот несколько рекомендаций, которые помогут небольшим организациям:

1. Определите наиболее важные и конфиденциальные данные (финансовая информация, клиентская база или интеллектуальная собственность).

2. Нужно внедрить базовые меры инфобезопасности, такие как межсетевые экраны, антивирусное программное обеспечение и следить за их регулярными обновлениями.

3. Обучите сотрудников по обеспечению безопасности, чтобы повысить их осведомленность о киберугрозах, таких как фишинг и утечки данных. Поощряйте их сообщать о любых подозрительных действиях или проблемах с безопасностью.

4. Регулярно создавать резервные копии важных данных в безопасном месте за пределами вашей сети.

5. При выборе поставщиков программного обеспечения, услуг или оборудования отдавайте предпочтение проверенным компаниям и решениям. Не бойтесь задавать вопросы экспертам!

6. Используйте двухфакторную аутентификацию для важных учётных записей, чтобы добавить дополнительный уровень защиты от несанкционированного доступа (например, аккаунт руководителя организации на Госуслугах).

7. Постоянно следите за новостями в сфере информационной безопасности, чтобы быть в курсе последних угроз и рекомендаций по их нейтрализации в своей организации.

Если вам нужна помощь или консультации по автоматизации и оптимизации бизнес-процессов вашего предприятия, то обращайтесь в Центр консалтинговых проектов. Наши эксперты готовы предложить вам лучшие решения и поддержку.

В 2024 году только за первый квартал в даркнете и специальных сервисах продавались 19 миллионов паролей российских пользователей. Это в шесть раз больше, чем было годом ранее. Помимо увеличения утечки данных, несколько изменились и способы её «выуживания» из доверчивых пользователей.

Неизменными, пожалуй, остаются только направления мошеннических атак: ритейл, банковский сектор, система здравоохранения, микрофинансовые организации, страховые компании.

И нужно понимать, что эта проблема актуальна для организаций любой формы и масштаба. Злоумышленникам по большому счёту всё равно, кого обманывать.

Конечно, помимо прямого обмана, утечка данных может произойти и по случайной ошибке сотрудника. С этим нужно бороться профилактическим методами и повышением общей безопасности. Информация про это есть в отдельном разделе этой статьи. Также, не стоит забывать и про коммерческий шпионаж со стороны конкурентов, однако это тема иного разговора. Сейчас же мы подробнее сосредоточимся на мошеннических угрозах со стороны, которые могут нанести репутационный и финансовый ущерб компании.

Какие методы используют мошенники?

В первую очередь, это старый добрый фишинг, когда вам на почту или в мессенджеры приходит очередное «письмо счастья» с заражёнными файлами или подозрительными ссылками для перехода. Кликнув на них, вы рискуете передать личные данные мошенникам, потерять деньги или заразить своё устройство вредоносной программой.

Несмотря на кажущуюся простоту, не стоит думать об этой проблеме в духе: “господи, неужели кто-то ещё ведётся на это?”. Увы, да. Если верить статистике, то 43% всех успешных атак на организации были проведены через фишинг с использованием социальной инженерии, когда аферисты манипулируют человеком, для того, чтобы он выполнил определённые действия.

Методы распространения фишинга

Здесь стоит отметить, что злоумышленники для фишинговой рассылки, успешно прикрываются под официальные источники различных госучреждений, например налоговой службы или полиции. Отличительной чертой является и их гибкость к актуальным событиям в общественной жизни. Например, после объявления частичной мобилизации в 2022 году, специалисты по кибербезопасности зафиксировали рост фишинговых рассылок якобы от военкоматов.

Пример фишингового письма

Не стоит забывать о том, что фишинговые атаки активизируются под конец различных отчётных периодов, например, при закрытии финансового года или сдачи отчётности в госорганы.

Телефонные прозвоны якобы «от органов» и «служб безопасности банка» по-прежнему имеют успех у злоумышленников. Наверняка вы слышали новости о «зомбированных» по телефону бабушках, которые берут кредиты и потом отдают их мошенникам. Не стоит наивно полагать что с вами такого не произойдёт. Вероятно, вы случайно «клюнете» на другую схему, которая для вас покажется более доверительной.

Так, например, мошенники постоянно прокачивают навыки социальной инженерии, а с недавних пор стали использовать и нейросети, успешно выдавая себя за наших знакомых или начальство в мессенджерах.

Какие новые схемы фишинга появились в 2024 году?

Всё новое это хорошо забытое старое, или же хорошо видоизменённое. В последнее время основной упор аферисты делают на мессенджеры, в частности на Telegram и WhatsApp (принадлежит Meta — организации, деятельность которой признана экстремистской и запрещена на территории РФ). Для них это настоящий рай с точки зрения социальной инженерии.

Для телеграма мошенники стали использовать нейросети, с помощью которых они создают видеокружочки и голосовые сообщения. Таким образом они легче входят в доверие жертвы, и им становится проще выманить деньги. И дело не ограничивается родными и близкими. Аферисты могут создать и так называемый, дипфейк, подделку лица и голоса на базе искусственного интеллекта, например, вашего руководителя отдела или генерального директора. Поверив такому «начальнику», сотрудник может выдать ему конфиденциальные данные, которые могут в дальнейшем угрожать всей организации.

Пример мошенничества, жертвой которого стал мэр города в Свердловской области

Мошенники в мессенджерах не гнушаются представляться и банками, угрожая заблокировать мобильное приложение или счёт. В первом случае вас попросят обновить программу на устройстве и дадут фишинговую ссылку, а во втором попросят подтвердить личность после «подозрительной транзакции». В ряде моментов вас могут попросить включить демонстрацию экрана для «помощи» в действиях. Во всех случаях произойдёт одно и тоже — вы передадите свои данные мошенникам.

Особенность данных схем на сегодняшний день заключается в их многоступенчатости. Например, мошенники могут попросить продлить тариф на услуги мобильной связи, после чего заявить прямым текстом, что обманули вас. После этого вам сразу же позвонят «люди из органов», которые по горячим следам попытаются найти преступников, ведь они у них «на хвосте». Бесконечное количество подключений самых разных сотрудников и служб за ограниченное время, направлены на то, чтобы окончательно сбить жертву и завладеть её данными и финансами, которые она переведёт на «безопасный счёт».

Как обезопасить себя от атак и их последствий в мессенджерах?

Нужно понимать, что от мошеннических действий никто не застрахован.В первую очередь, проверьте настройки конфиденциальности своих мессенджеров и периодически проверяйте активные сеансы. Если вы видите неизвестные вам устройства, с которых был совершён вход в ваш аккаунт, немедленно отключите их.

Специалисты по информационной безопасности рекомендуют оставить персональную информацию и номер только для контактов и подключить двухфакторную авторизацию.

Сделать это можно следующим образом в Telegram:

- В приложении перейти в «Настройки», выбрать раздел «Конфиденциальность».

- В разделах «Номер телефона», «Фотография профиля», Раздел «О себе» установить видимость «Мои контакты».

- Изменить основной пароль от аккаунта.

- В настройках Telegram включить облачный пароль (это будет вторым фактором авторизации).

В WhatsApp-е, нужно:

- Перейти в «Настройки» выбрать раздел «Учётная запись»

- Перейти в раздел «Двухфакторная аутентификация» и далее следовать инструкциям для её настройки.

Будьте бдительны!

Если вам пришло сообщение от коллеги (с которым вы особо и не общаетесь) или близкого человека с непривычного аккаунта, то это повод задуматься что не всё в порядке.

Вот несколько красных флагов о том, что это скорей всего мошенники:

- На аватаре злоумышленника есть фотография, а отображаемое имя контакта это полное ФИО руководителя или коллеги

- Номер при этом скрыт, а если нет, то поисковики определяют его как мошеннический

- Отсутствует история ранних сообщений

- В переписке вас просят связаться с неизвестными лицами или предоставить конфиденциальные документы или иную информацию.

Конечно, могут быть разные форс-мажорные ситуации, но они требуют проверки. Поэтому алгоритм вашего поведения при получении потенциально фишингового сообщения должен быть следующим:

• Вы не вступаете в переписку

• Вам необходимо убедиться, что сообщение пришло действительно от коллеги или близкого человека (позвоните ему или свяжитесь альтернативным способом). Если же он не подтверждает информацию, то расскажите ему о фишинговой рассылке от его имени.

• Если это касается работы, то нужно незамедлительно обратиться к специалисту по информационной безопасности.

• Обязательно попросите жертву сообщить в поддержку мессенджера о создании фейкового аккаунта и просьбу заблокировать его. В Telegram для этого есть специальный бот @notoscam.

• Предупредите других людей из вашего окружения о возможных мошеннических действиях.

Это поможет остановить аферистов и убережёт от их воздействия, но лишь конкретных людей. Теперь давайте рассмотрим как сделать это в рамках одной организации.

Как повысить информационную грамотность сотрудников и минимизировать киберугрозы

Давайте признаемся, в большинстве случаев организации не проводят отдельное обучение сотрудников по кибербезопасности и не планируют мероприятий по её обеспечению на постоянной основе. Чаще всего это происходит уже после того, как произошёл какой-то инцидент, например: утечка данных, стороннее шифрование данных с требованием выплатить деньги и получить пароль, попытка взлома.

Обычно всё ограничивается формальной подписью в журнале раз в год (в лучшем случае!), что «с положением о защите информации ознакомлен». То что этот документ скорей всего давно устарел, мы тактично промолчим.

В данной ситуации напрасно ожидать от персонала бдительности. Сотрудники просто могут не подозревать о возможных угрозах и охотно раскрывать конфиденциальную информацию, не задумаюсь о том, как эту информацию впоследствии могут использовать.

Вполне возможно, что работник организации и не имеет достаточной мотивации к тому, чтобы не допустить утечку данных. При этом, напротив, у него могут быть определённые причины если не организовать взлом самостоятельно, то, по крайней мере, не мешать ему произойти со стороны. Причинами могут быть и финансовая выгода, и желание «насолить» работодателю.

Поэтому чрезвычайно важно сделать кибербезопасность частью повседневной жизни и рабочих процессов ваших сотрудников. Но не стоит относиться к этому формально. При этом перегибы по данному вопросу также неуместны.

Вот несколько рекомендаций о том, как сделать так, чтобы люди соблюдали кибергигиену самостоятельно, а не «из под палки».

- В первую очередь, регулярно проводите мероприятия для повышения осведомлённости сотрудников, где будете рассказывать о существующих векторах и способах атак. Они должны проходить по схеме «минимум формализма, максимум актуальности». Это могут быть обучающие видеоуроки, тесты, интересные памятки, тематические квизы.

- Упростите процессы. Возможно сотрудникам не хватает инструментов и ресурсов, необходимых для соблюдения надлежащей кибергигиены. Выдайте персоналу менеджеры паролей, безопасные платформы для обмена файлами, VPN-сети - словом, все необходимые инструменты для защиты.

- Не исключено что сотрудники просто не знают куда обращаться. Создайте систему оповещения для сотрудников, где они могут сообщать о подозрительных электронных письмах, веб-сайтах или действиях. Расскажите персоналу про эту систему, для чего она и как с ней работать.

- Поощряйте сотрудников за нахождение уязвимостей, оперативное информирование о возможных угрозах, строгое соблюдение инструкций по информационной безопасности.

- Регламентируйте и пропишите все процессы, связанные с обработкой информации (кто на что уполномочен, как разграничен доступ, какова политика удалённого доступа и т.д.). Обновляйте эту документацию.

- Автоматизируйте часть рутинных задач. Вполне возможно, что автоматизация мониторинга системы администрирования или обнаружения вторжений, поможет освободить ответственных за информационную безопасность сотрудников для решения более стратегических задач и лучшей профилактики киберугроз.

- Заранее имейте чёткий план реагирования на инциденты информационной безопасности. Не обязательно чтобы его видели все сотрудники, но все должны понимать, что у вас есть пути решения в случае негативного сценария киберугрозы. И конечно все должны понимать, что доведение до такого варианта недопустимо, так как угрожает благополучию организации, а значит и самих людей.

- Соблюдайте кибергигиену сами! Будьте примером для своих сотрудников.

Когда сотрудники чувствуют, что их слышат и видят, что кибербезопасность является главным приоритетом для организации, они с большей вероятностью будут лояльны ей и постараются не допустить утечки данных.

С чего можно начать?

Для начала проведите оценку рисков, чтобы определить потенциально уязвимые области и сотрудников, которые могут быть мишенью фишинговых атак или других киберугроз. Да и в целом, необходимо определить что является «чувствительной» информацией, и к каким негативным последствиям может привести тот или иной инцидент. Нужно чётко выделить наиболее важные активы и данные, которые подлежат защите.

Например, для бизнеса в сфере услуг «чувствительной информацией» скорей всего будут являться персональные данные клиентов, а соответственно риск их потери или кражи будет квалифицироваться как негативный инцидент. А вот утечка данных по арендной плате помещения за последний год, конечно также недопустима, но, согласитесь, имеет за собой меньше финансовых и репутационных проблем.

Защита данных должна быть оправдана и иметь приоритеты, иначе траты на неё внедрение и поддержку просто не оправдают себя.

При этом каждый руководитель должен помнить фразу Уинстона Черчилля: «За безопасность необходимо платить, а за её отсутствие расплачиваться».

Как повысить информационную безопасность в небольшой организации?

В целом, для соблюдения информационной безопасности, размер организации и то, как давно она работает, не так важны: общие правила и принципы едины для всех, независимо от возраста и выручки.Тем не менее, вот несколько рекомендаций, которые помогут небольшим организациям:

1. Определите наиболее важные и конфиденциальные данные (финансовая информация, клиентская база или интеллектуальная собственность).

2. Нужно внедрить базовые меры инфобезопасности, такие как межсетевые экраны, антивирусное программное обеспечение и следить за их регулярными обновлениями.

3. Обучите сотрудников по обеспечению безопасности, чтобы повысить их осведомленность о киберугрозах, таких как фишинг и утечки данных. Поощряйте их сообщать о любых подозрительных действиях или проблемах с безопасностью.

4. Регулярно создавать резервные копии важных данных в безопасном месте за пределами вашей сети.

5. При выборе поставщиков программного обеспечения, услуг или оборудования отдавайте предпочтение проверенным компаниям и решениям. Не бойтесь задавать вопросы экспертам!

6. Используйте двухфакторную аутентификацию для важных учётных записей, чтобы добавить дополнительный уровень защиты от несанкционированного доступа (например, аккаунт руководителя организации на Госуслугах).

7. Постоянно следите за новостями в сфере информационной безопасности, чтобы быть в курсе последних угроз и рекомендаций по их нейтрализации в своей организации.

Если вам нужна помощь или консультации по автоматизации и оптимизации бизнес-процессов вашего предприятия, то обращайтесь в Центр консалтинговых проектов. Наши эксперты готовы предложить вам лучшие решения и поддержку.

Подписывайтесь на нас в ВК и в Телеграме чтобы быть в курсе последних новостей и обновлений!